-

ABC Bezpieczeństwa

Korzystając z bankowości internetowej lub aplikacji mobilnej zawsze przestrzegaj podstawowych zasad bezpieczeństwa.

- NIGDY nie podawaj nikomu przez Internet lub telefon swoich danych osobowych, identyfikatorów ani haseł.

- Nie instaluj oprogramowania i nie ściągaj aplikacji pochodzących z nieznanych źródeł.

- Nie otwieraj maili od nieznanych nadawców, nie klikaj w załączniki do wiadomości czy smsów, które wydają Ci się podejrzane (np. pochodzą od firmy kurierskiej, chociaż niczego nie zamawiałeś w sklepach internetowych albo od dostawcy energii, z którym nie masz podpisanej umowy).

- Nie klikaj w linki prowadzące do stron rzekomo aktualizujących Twoje certyfikaty bezpieczeństwa lub system transakcyjny – bank NIGDY o to nie prosi w mailach.

- Uważaj na wiadomości, w których ktoś prosi Cię o dopłatę do jakiejś transakcji – upewnij się, najlepiej dzwoniąc do danej osoby lub firmy, czy prośba jest prawdziwa.

- Nie wysyłaj kodów BLIK nawet osobom znajomym, które proszą Cię o to przez Facebooka, messangera lub inny serwis społecznościowy, najlepiej zadzwoń i zapytaj, czy rzeczywiście ktoś miał do Ciebie taką prośbę.

- Korzystaj zawsze z aktualnego systemu operacyjnego oraz z aktualnych aplikacji. Zabezpiecz swój komputer aktualnym oprogramowaniem antywirusowym.

- Korzystaj z poprawnych, czyli trudnych do rozszyfrowania haseł do komputera i do bankowości internetowej. Silne hasło powinno składać się z co najmniej 8 znaków, zawierać wielkie i małe litery, cyfry oraz znaki specjalne. Nie zapisuj haseł ani ich nie przekazuj innym osobom.

- Ustal bezpieczne limity przelewów internetowych i płatności kartą. Łatwo je zmienisz w bankowości elektronicznej.

- Korzystaj z bankowości elektronicznej na własnym sprzęcie i w miejscu z zaufanym Internetem. Unikaj logowania w miejscach typu kino, kawiarnia, publiczne hot-spoty.

- Zawsze po zakończeniu korzystania z bankowości internetowej klikaj w przycisk „Wyloguj”.

- Logując się na stronę bankowości internetowej, sprawdź poprawność adresu i szyfrowanie połączenia (adres powinien zaczynać się od https://... a obok powinien być widoczny symbol zamkniętej kłódki). Sprawdź także dokładnie poprawność adresu URL pod kątem literówek i niestandardowych znaków, które bardzo często nie są widoczne na pierwszy rzut oka.

- Zawsze zwracaj uwagę na komunikaty o błędach certyfikatów wyświetlane przez przeglądarkę internetową. Zrezygnuj z transakcji, jeśli cokolwiek wzbudzi Twoje wątpliwości.

- Nie instaluj na swoim komputerze programów z nieznanych źródeł.

- Na komputerze korzystaj z klawiatury ekranowej wprowadzając hasło.

- Śledź informacje oraz komunikaty publikowane na stronie Banku oraz przesyłane na Twoją skrzynką w systemie bankowości elektronicznej.

- Jeśli ktoś dzwoni do Ciebie podając się za pracownika banku, jeśli otrzymujesz wiadomości, których nadawcy podszywają się pod bank lub po prostu coś Cię zaniepokoiło w związku z przelewami, zadzwoń na naszą Infolinię.

PAMIĘTAJ w przypadku czasowej niedostępności Twojej bankowości elektronicznej zachowaj spokój i nie ulegaj panice. Taki jest właśnie cel cyberprzestępców – wywołanie paniki, strachu i chaosu. Nie wspieraj ich w tym. Nie kieruj się również anonimowymi opiniami czy komentarzami np. z mediów społecznościowych czy forów internetowych. Upewnij się, że to wiarygodne informacje a nie „fake newsy”.

W celu bezpiecznego logowania do portalu bankowości internetowej nie używaj wyszukiwarek internetowych (Google, Yahoo, Bing i inne) - gdyż znalezione odpowiedzi mogą odsyłać do nieprawidłowych lub fałszywych stron.

Aby zalogować się do rachunku, przejdź na stronę banku: www.bskrasnystaw.pl i znajdź przycisk „Zaloguj” lub wpisz ręcznie adres strony logowania: https://rwd.bskrasnystaw.pl

Upewnij się, że znalazłeś się na właściwej stronie:

- upewnij się, że adres zaczyna się od https://

- upewnij się, że w przeglądarce wyłączona jest funkcja zapamiętywania haseł internetowych. Nie powierzaj również swoich danych logowania żadnym aplikacjom do zarządzania hasłami

- sprawdź, czy w oknie przeglądarki przed adresem strony pojawił się znak kłódki – to oznacza, że połączenie jest szyfrowane, czyli wszystkie dane wymieniane między Twoją przeglądarką a serwerami banku są zaszyfrowane.

- sprawdź prawidłowość certyfikatu bezpieczeństwa - certyfikat powinien być wystawiony dla Banku Spółdzielczego w Krasnymstawie.

wystawiony przez: GeoTrust EV RSA CA G2

ważny od 2023-04-13 do 2024-04-12

Hasło do logowania w serwisie ustalasz samodzielnie, możesz je zmieniać w serwisie bankowości internetowej po zalogowaniu się do konta.

Mocne hasło to podstawa zabezpieczenia wszystkich działań, które wykonujemy w internecie. Jednak w celu zapewnienia sobie faktycznej ochrony, warto korzystać z różnych, unikatowych i silnych haseł.

Tworząc silne hasła, pamiętajcie:

- Hasła powinny być unikalne do każdego z serwisów, do których się logujecie. Niestety – nie wystarczy raz wymyślić silnego hasła i używać go do zabezpieczania wszystkich kont.

- Ważna jest również ochrona haseł – to znaczy, że nie powinniście z nikim się nimi dzielić, ani z najbliższymi, ani z osobami, które kontaktują się w imieniu pozornie zaufanych instytucji. Przedstawiciel banku nigdy nie poprosi Was o podanie hasła!

- Hasło nie może zawierać prywatnych informacji o użytkowniku – nie używajcie ważnych dla siebie dat, imion, nazwy firmy czy usługi, do której się logujecie. Ania123? To przykład hasła, które można złamać w ciągu kilku sekund!

- Hasło powinno składać się z przynajmniej 14 znaków. Warto wykorzystywać łatwe do zapamiętania, jednak sprytnie zmienione frazy, takie jak np. WlazlKostekNaMostekIStuka. Kolejnym dobrym pomysłem jest używanie słów w kilku językach, jak np. DwaBialeLatajaceSophisticatedKroliki.

- Uważajcie też na hasła pozornie silne, takie jak Galwaniczny123$ czy admin.1admin.1admin.1admin.1. W przypadku wycieku danych przestępca łatwo stworzy listę podobnych haseł, co zwiększy jego szasnę na skuteczny atak na usługi bądź serwisy, z których korzystacie.

- Jeżeli macie kłopot z zapamiętaniem wszystkich swoich haseł, używajcie menedżerów haseł – specjalnych narzędzi do ich przechowywania. Dostępnych jest wiele rozwiązań: od aplikacji, poprzez nakładki w przeglądarkach, aż po rozwiązania działające w chmurze.

Więcej informacji o zasadach tworzenia bezpiecznych haseł znajdziecie na stronie CERT Polska

Bezpieczny komputer powinien mieć zawsze:

- Legalny system operacyjny (Windows, Linux etc.)

- Zalecamy regularne aktualizowanie swojego oprogramowania o poprawki, publikowane najczęściej na stronach producentów danego oprogramowania.

- Użytkownikom systemu Windows zalecamy regularne odwiedzanie stron poświęconych bezpieczeństwu używanego systemu: http://www.microsoft.com/windows i stosowanie się do publikowanych tam zaleceń.

- Uruchomione oprogramowanie typu firewall;

- Uruchomione i aktualne oprogramowanie antywirusowe i zabezpieczające przed internetowymi robakami, a także uruchomione oprogramowanie zabezpieczające przed spy-ware i ad-ware

- Uruchomione oprogramowanie antyspamowe

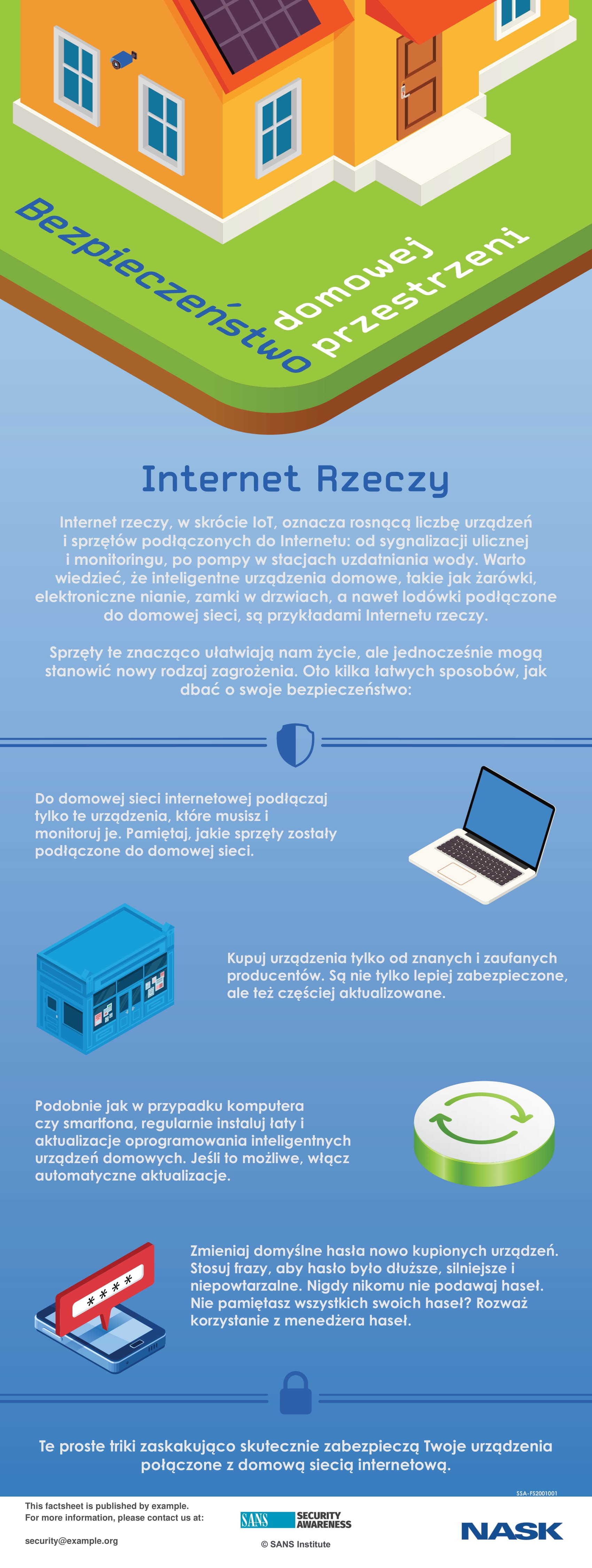

Internet rzeczy – ułatwia życie, ale też może stanowić zagrożenie.

Wirusy, trojany, ransomware i rootkit - wszystkie te słowa opisują to samo. Są to programy używane przez cyberprzestępców do infekowania komputerów i urządzeń. Złośliwe oprogramowanie może przynieść dużo szkód – potrafi wykradać hasła i pliki, uniemożliwić dostęp do systemu, co może skończyć się żądaniem okupu ze strony przestępców. Jak chronić się przed takimi programami, przypominamy w ramach kampanii „Jak chronić się w internecie – nie tylko podczas Europejskiego Miesiąca Bezpieczeństwa.

Czym jest malware?

Oprogramowanie używane do wykonywania złośliwych działań określane jest jako malware. W języku angielskim stanowi połączenie słów „złośliwe” i „oprogramowanie”. Cyberprzestępcy starają się zainstalować malware na komputerach lub urządzeniach przenośnych, by je kontrolować bądź uzyskać dostęp do ich zawartości. Po instalacji może być ono wykorzystywane do śledzenia aktywności właściciela sprzętu w sieci, może wykradać hasła i pliki lub wykorzystywać system użytkownika do atakowania innych. Malware może nawet uniemożliwić dostęp do plików i zażądać zapłacenia przestępcy okupu w zamian za odzyskanie nad nimi kontroli.

Popularnym rodzaje malware wykorzystywanym przez cyberprzestępców jest ransomware. Po zainfekowaniu systemu ransomware szyfruje wszystkie pliki na komputerze lub dysku twardym, blokując do nich dostęp. Następnie użytkownik otrzymuje powiadomienie, że jeśli chce znów skorzystać z komputera albo plików, musi zapłacić cyberprzestępcom okup, zwykle w postaci waluty cyfrowej, takiej jak Bitcoin.

Wiele osób błędnie sądzi, że malware to problem spotykany wyłącznie w systemach Windows. Choć system ten jest częstym celem (co wynika z jego popularności), malware zagraża każdemu sprzętowi, np. komputerom Mac, smartfonom i nawet elektronicznym nianiom.

Po co cyberprzestępcom malware?

Złośliwe oprogramowanie nie jest obecnie tworzone jedynie przez ciekawskich hobbystów i hakerów-amatorów. Ich autorami są także wyrafinowani cyberprzestępcy. Po co to robią? Odpowiedź jest prosta: dla pieniędzy. Im więcej komputerów i urządzeń cyberprzestępcy zainfekują, tym więcej zarobią. Dzięki zainfekowanym komputerom lub urządzeniom mogą zarabiać pieniądze np. w wyniku sprzedaży wykradzionych danych, wysyłania spamu e-mailem, przeprowadzania ataków lub wymuszeń. To często zorganizowany proceder.

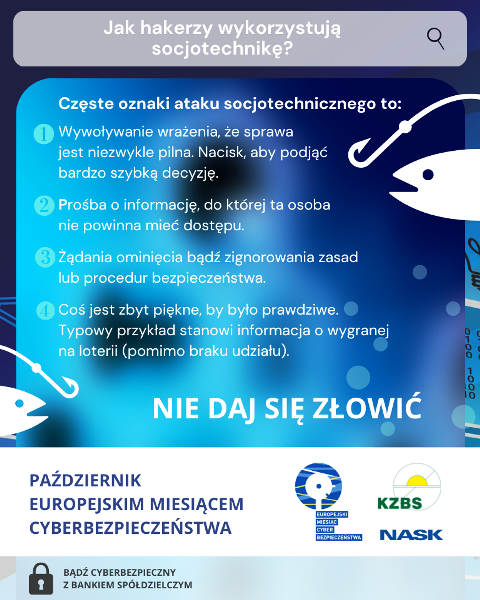

Naszą czujność powinny wzbudzić m.in.:

- dziwna lub pilna wiadomość od współpracownika, zawierająca nietypowe sformułowania lub niewłaściwy podpis,

- pilny e-mail lub SMS, który nakłania do naruszenia naszych zasad,

- niewiarygodnie pozytywna wiadomość. Pamiętaj: wygrana na loterii, o której pierwszy raz słyszysz, to oszustwo!

Jak się chronić przed złośliwym oprogramowaniem?

Do wykrywania i powstrzymywania malware służy często oprogramowanie antywirusowe. Jednak antywirus nie może powstrzymać ani usunąć wszystkich złośliwych programów. Cyberprzestępcy wciąż wprowadzają innowacje, opracowując nowe i coraz bardziej wyrafinowane malware, które mogą uniknąć wykrycia. Z kolei dostawcy programów antywirusowych stale aktualizują swoje produkty, zwiększając możliwości wykrywania malware. Pod wieloma względami przypomina to wyścig zbrojeń, w którym obie strony próbują się przechytrzyć.

Niestety, złoczyńcy są zwykle krok przed nimi. W związku z tym zalecamy korzystanie z programów antywirusowych na komputerach i (jeśli to możliwe) urządzeniach przenośnych oraz regularne aktualizowanie ich do najnowszej wersji. Pamiętajmy jednak, że antywirus nie wykryje i nie powstrzyma wszystkich malware.

Oto kilka dodatkowych rad, które pomogą ci się ochronić:

- Im aktualniejsze jest twoje oprogramowanie, tym mniej luk w zabezpieczeniach mają twoje systemy i tym trudniej je zainfekować. Dlatego upewnij się, że twoje systemy operacyjne, aplikacje i urządzenia mobilne zawsze są zaktualizowane.

- Zachowaj czujność. Cyberprzestępcy będą próbowali cię podejść tak, by zainfekować twój komputer za pomocą załączników do e-maili lub złośliwych odnośników. Zdrowy rozsądek stanowi najlepszą obronę.

- Kopie zapasowe są nieodzowne. Często to jedyny sposób uporania się z zainfekowaniem malware. Upewnij się, że z zawartości komputerów i urządzeń przenośnych regularnie tworzone są kopie zapasowe.

- Najlepszą obroną przed malware jest aktualizowanie oprogramowania, instalowanie zaufanego oprogramowania antywirusowego od renomowanych dostawców i zachowanie czujności odnośnie wszelkich prób podstępnego zainfekowania twojego systemu.

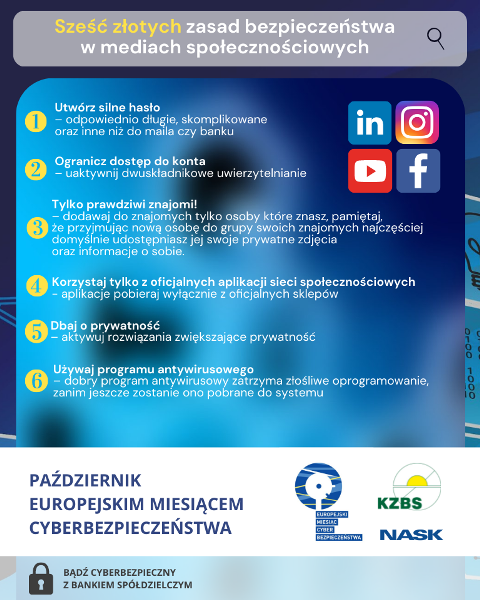

Bezpieczni w mediach społecznościowych – praktyczne wskazówki

Plaga wyłudzeń w internecie stale rośnie. Wiele z nich dotyczy zakupów na platformie OLX. O tym jak ustrzec się przed przejęciem środków zgromadzonych na naszym koncie, albo nawet przejęciem samego konta publikujemy dziś na poniżej infografice.

Przybywa prób kradzieży pieniędzy z kont bankowych. Przestępcy w celu wyłudzenia danych stosują metody oparte na socjotechnice

Serdecznie zapraszamy Państwa do zapoznania się z filmami edukacyjnymi adresowanymi do Klientów banków. Opracowano je z myślą o Państwa bezpieczeństwie podczas koszystania z bankowości elektronicznej, zakupów w sklepach internetowych, ale też w celu popularyzacji bezpiecznych płatności bezgotówkowych. W filmach pojwiły się osoby znane i lubiane, które w prosty sposób zwracają uwagę na aspekty, którym warto poświęcić uwagę w dzisiejszych czasach.

1. Uwaga! Oszustwa na pracownika banku

2. Bankowość dla seniorów - zalety konta bankowego

3. Uwaga! Fałszywe linki do płatności

4. Uwaga! Oszukańcze serwisy internetowe oferujące inwestycje w kryptowaluty i rynku Forex

5. Bądź cyberbezpieczny! – Odc. 1 "Nie daj się zwieść łatwym zarobkom!"

6. Bądź cyberbezpieczny! – odc. 2 "Uważaj na fałszywe linki do płatności!"

7. Bądź cyberbezpieczny! – Odc. 3 "Numer karty płatniczej to Twoje dane poufne!"

8. Bądź cyberbezpieczny! – Odc. 4 "Rób kopie zapasowe!"

9. Bądź cyberbezpieczny! – Odc. 5 "Czytaj, co autoryzujesz!"

10. Bądź cyberbezpieczny! – Odc. 6 "Stosuj podwójne uwierzytelnienie!"

11. Bądź cyberbezpieczny! – Odc. 7 "Uważaj na oszustwa „na pracownika banku”!"

12. Bądź cyberbezpieczny! – Odc. 8 "Nie dopinguj hejtera!"

13. CYBERBEZPIECZNA BANKOWOŚĆ 2021: Odc. 1. "Bezpieczne konto na selfie"

14. CYBERBEZPIECZNA BANKOWOŚĆ 2021: Odc. 2. "Bezpieczny kantor bankowy"

15. CYBERBEZPIECZNA BANKOWOŚĆ 2021: Odc. 3. "Bezpieczne płatności bezgotówkowe"

ul. Mostowa 25, 22-300 Krasnystaw

adres do doręczeń elektronicznych AE:PL-57226-25093-UGCBB-28

e-mail:

Karol Franus

tel. /82/ 576-17-18, fax. /82/ 576-31-67

tel. /82/ 576-09-35 , /82/ 576-09-54

tel. /82/ 576-09-33, /82/ 576-09-52

tel. /82/ 576-09-46, /82/ 576-09-50, /82/ 576-09-57, /82/ 576-09-59

tel. /82/ 576-09-57, /82/ 576-09-59

tel. /82/ 576-09-32, /82/ 576-09-58, /82/ 576-37-35 wew 71

tel./82/ 576-09-41, /82/ 576-09-43

tel./82/ 576-09-26, /82/ 576-17-18 wew76

tel./82/ 576-09-29